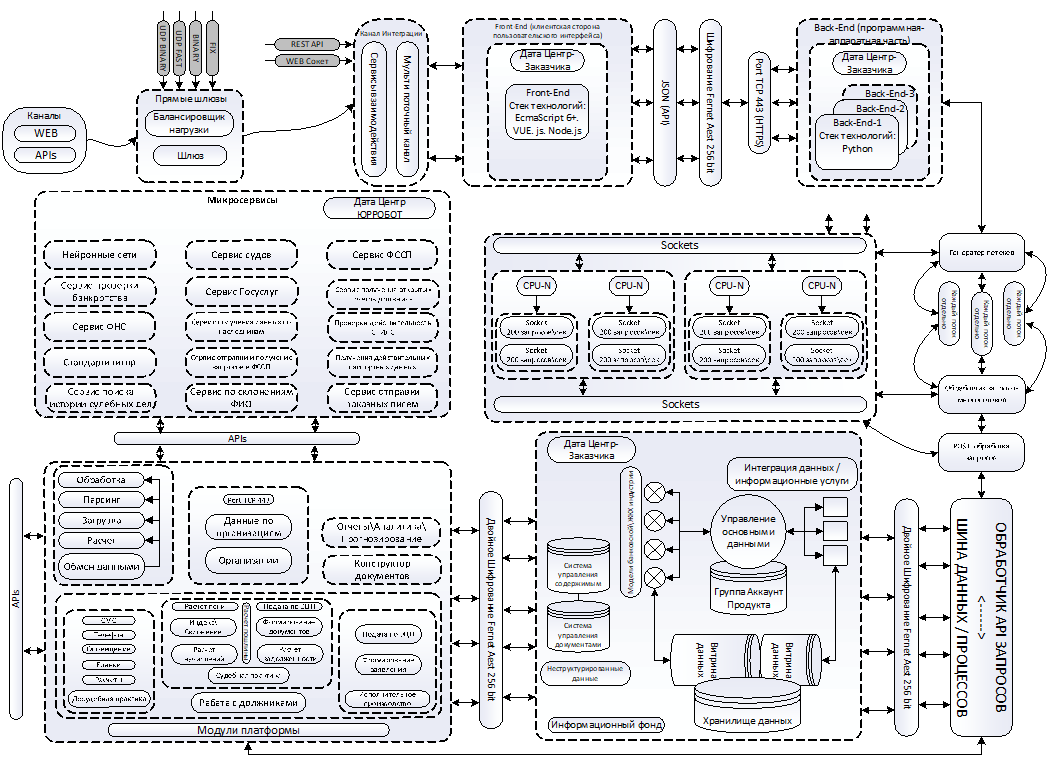

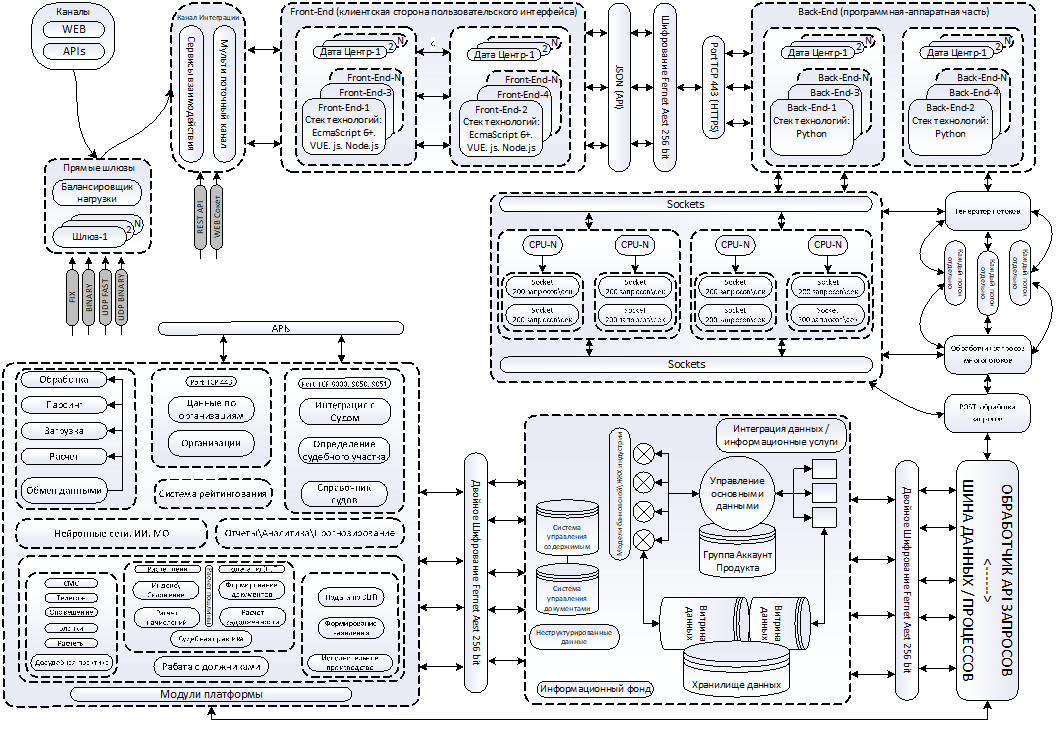

Структура и функционирование Системы

Структура Системы

-

клиентский уровень;

-

уровень сервера приложений;

-

уровень БД;

-

уровень Микросервисов.

Способы и средства связи для информационного обмена между уровнями Системы

Доступ к Системе

-

установленное на персональном компьютере из состава АРМ программное обеспечение:

-

системное ПО;

-

Веб-браузер;

-

ПО для работы с электронно-цифровой подписью (ЭЦП).

Режим функционирования Системы

-

штатный;

-

сервисный;

-

локальный сбой.

Штатный режим

*Круглосуточный режим работы Системы не требует организации круглосуточной работы персонала пользователей и допускает работу персонала пользователей в соответствии с правилами внутреннего трудового распорядка..

Сервисный режим

-

технического обслуживания ПО;

-

технического обслуживания серверных средств ЦОД;

-

модернизации серверных средств ЦОД.

Локальный сбой

Авария

-

программного серверного сбоя;

-

выхода из строя серверных средств ЦОД.

-

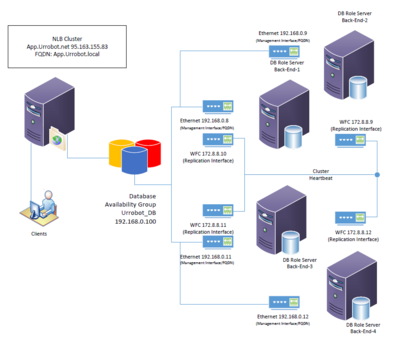

в случае остановки БД Write - Active – транзакционная БД в первом ДЦ:

-

переключение источников данных серверов приложений, отвечающих за работу с БД Write - Active – транзакционная БД в первом ДЦ на БД Write - Passive – транзакционная БД во втором ДЦ;

-

перезапуск серверов приложений;

-

в случае остановки БД Write - Passive:

-

проверка целостности данных БД Write - Active;

-

переключение роли БД Write - Passive в режим репликации;

-

переключение источников данных серверов приложений, отвечающих за работу с БД PRI (вышедшая из строя) на PRI, начавший функционирование на новой площадке;

-

перезапуск серверов приложений.

Диагностирование Системы

-

настройки отслеживаемых параметров, периодов обновления, временных интервалов сбора;

-

визуального или звукового оповещения (сигнализации) в случае аварийной ситуации с обозначением аварийного объекта наблюдения.

Перспективы развития, модернизации Системы

-

подключение внешних информационных систем;

-

добавление новых пользовательский АРМ;

-

модернизация ПО и наращивание вычислительных мощностей;

-

возможность масштабирования Системы на международный рынок

Показатели назначения

-

загрузка более 5 000 000 должников;

-

подключение более 5 000 пользовательских АРМ;

-

формирование более 1 000 типов документов;

-

хранения в БД данных/документов, сформированных в Системе, с объемом более 4 ТБ

-

пропускная способность СПД − не менее 5 МБ/с.

Надежность

-

доступность - способность ИС выполнять согласованною функцию в течении оговоренного времени ((время работы ИС - время простоя)/время работы ИС * 100);

-

надежность - мера того, как долго ИС может сохранять непрерывную работоспособность в рамках выполнения согласованных функций;

-

время сохранности данных - допустимый период времени, за который могут быть утрачены данные;

-

время восстановления после сбоя - допустимое время восстановления работоспособности.

|

Показатель

|

Значение

|

|

Надежность, час

|

2160

|

|

Доступность, % в год

|

99.99

|

|

Суммарное время простоя (недоступности), часов в год

|

Не более 2-х

|

|

Время восстановления после сбоя (RTO), мин

|

15

|

|

Допустимая точка восстановления (RPO), мин

|

0

|

-

применением отказоустойчивых, сертифицированных технических средств, технологий, операционных систем, общесистемного ПО, платформ программирования;

-

избыточностью ресурсов;

-

резервированием/дублированием серверных средств, дисковых систем;

-

резервированием/дублированием каналов связи на уровне ЦОД;

-

резервированием/дублированием системы электропитания на уровне ЦОД.

Защита информации от несанкционированного доступа

-

Федеральный закон от 27 июля 2006 года №149-ФЗ «Об информации, информационных технологиях и о защите информации»;

-

Федеральный закон от 27 июля 2006 года №152-ФЗ «О персональных данных»

-

Постановление Правительства Российской Федерации от 1 ноября 2012 года №1119 «Об утверждении требований к защите персональных данных при их обработке в информационных системах персональных данных»;

-

Приказ ФСТЭК России от 11 февраля 2013 года №17 «Об утверждении требований о защите информации, не составляющей государственную тайну, содержащейся в государственных информационных системах»;

-

Приказ Роскомнадзора от 05 сентября 2013 года №996 «Об утверждении требований и методов по обезличиванию персональных данных» (Зарегистрировано в Минюсте России 10 сентября 2013 года №29935);

-

Приказ ФСБ России от 10 июля 2014 года №378 «Об утверждении состава и содержания организационных и технических мер по обеспечению безопасности персональных данных при их обработке в информационных системах персональных данных с использованием средств криптографической защиты информации, необходимых для выполнения установленных правительством Российской Федерации требований к защите персональных данных для каждого из уровней защищенности»;

-

Приказ Минкомсвязи от 27 декабря 2010 года №190 «Об утверждении Технических требований к взаимодействию информационных систем в единой системе межведомственного электронного взаимодействия».

-

механизмов (способов) идентификации и аутентификации субъектов доступа и объектов доступа с присвоением субъектам и объектам доступа уникального признака (идентификатора), сравнение предъявляемого субъектом (объектом) доступа идентификатора с перечнем присвоенных идентификаторов, а также проверку принадлежности субъекту (объекту) доступа предъявленного им идентификатора (подтверждение подлинности);

-

обеспечения управления доступом субъектов доступа к объектам доступа на основании управления правами и привилегиями субъектов доступа, разграничение доступа субъекта доступа к объектам доступа на основе совокупности установленных в информационной системе правил разграничения доступа, а также обеспечивать контроль соблюдения этих правил;

-

обеспечение защиты информации от раскрытия, модификации и навязывания (ввода ложной информации) при ее передаче (подготовке к передаче) по каналам связи СПД.

-

шифрование/расшифрование данных, контроль целостности передаваемой информации с использованием российских криптографических алгоритмов;

-

маскировка топологии защищаемого сегмента сети (туннелирование трафика);

-

ведение журналов аутентификации, действий пользователя и компонентов административного интерфейса;

-

работа по расписанию для правил пакетной фильтрации;

-

классификация и маркирование трафика;

-

применение наборов правил обработки трафика на различных интерфейсах;

-

возможность задания независимых правил для входящего и исходящего трафиков на каждом интерфейсе для пакетной и контекстной фильтрации трафика;

-

событийное протоколирование с возможностью объединения событий в группы и присвоения для каждой группы своего независимого уровня протоколирования;

-

сбор статистики с целью мониторинга;

-

реализация заданной дисциплины взаимодействия (аутентификация и/или защита трафика) для каждого защищенного соединения, доступ в заданном защищенном режиме только для зарегистрированных партнеров по взаимодействию, в том числе и для мобильных;

-

загрузка политики безопасности из внешнего файла.

-

задание гибкой политики безопасности;

-

определение различных наборов правил обработки открытого и шифрованного трафика.

* Особенность БД характеризуется постоянным приростом объемов хранимых данных (365 дней)